皆様、こんばんは。

世間は梅雨も明け連日の猛暑もあり、いよいよ夏休みという時期に差し掛かっています。

行楽地や海水浴等、楽しみな時期でもあり、またインターネットを活用する時間も増加するでしょう。

しかし…、くれぐれもPCのセキュリティ対策は万全にしていただきたいと思います。

それでは今回の投稿にまいりましょう。

【スポンサーリンク】

新型fake av ?Antivirus System?

さて今回の投稿は夏休みを目前にして登場した新型fake av 〖Antivirus System〗についてのお話です。

今回の新型fake av、最大の特徴を申しますと一度感染を許してしまうと駆除する際の操作妨害が半端ではないという点です。

それでは今回のマルウェアの概要をまとめておきます。

1、【概要】

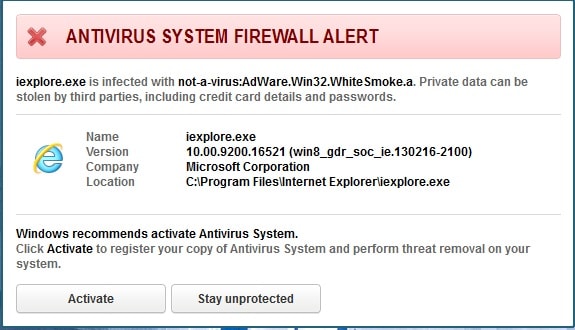

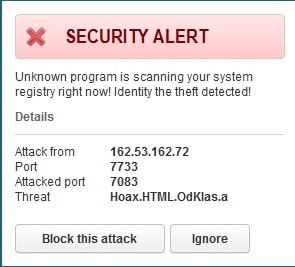

〖Antivirus System〗

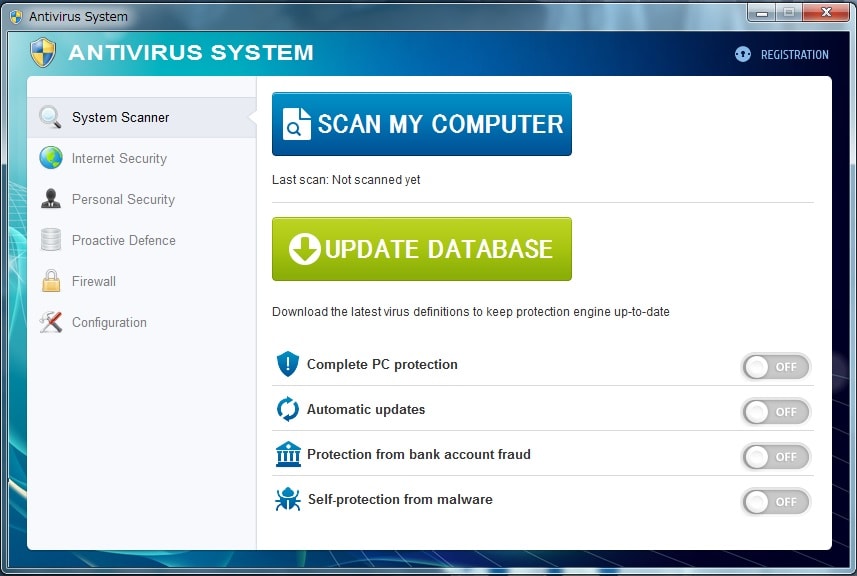

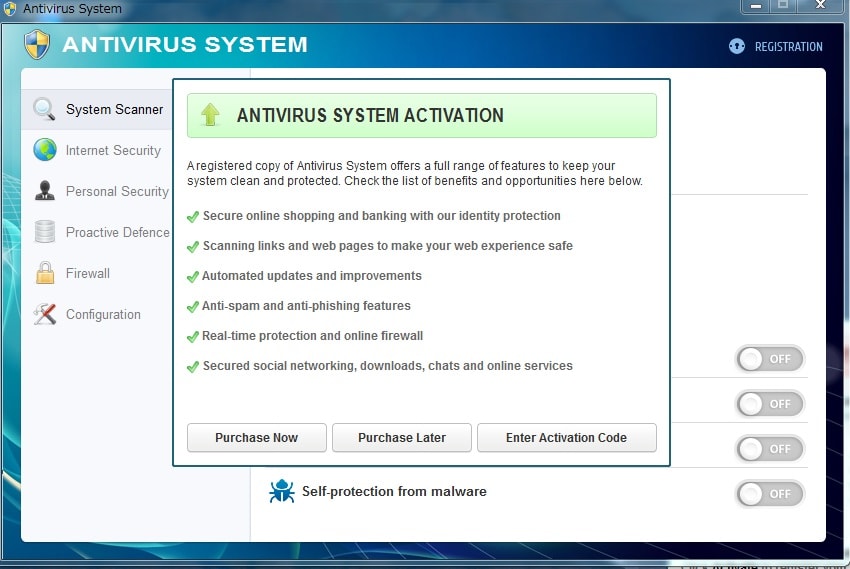

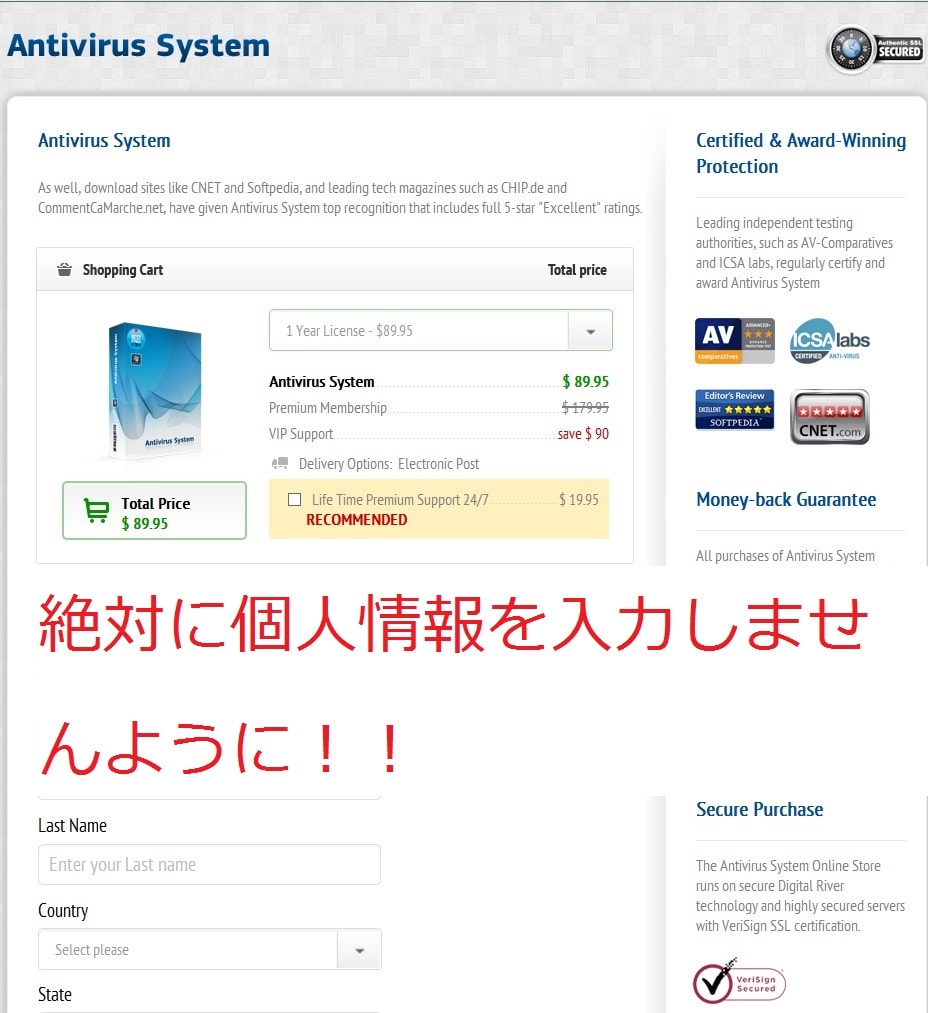

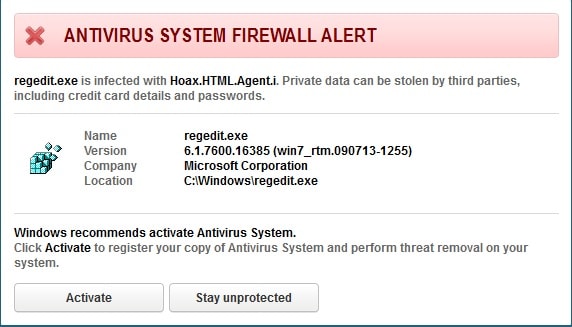

マルウェアのGUIは上記のようになります。なお1番下の画像のライセンスの購入画面では、絶対に個人情報を入力しませんようにお願いいたします。 そして感染原因は、従来のfake avと同様のドライブバイダウンロード攻撃ですね。

特徴としては先にも書いたように、一旦感染を許してしまうと徹底的な操作妨害によりアプリケーションの起動が阻害されてしまうということでしょうか。

おかげさまで感染時に仕掛けておいたレジストリの差分を表示するツールも強制停止させられ、レジストリの差分を採取することが出来ませんでした。以下をご覧ください。

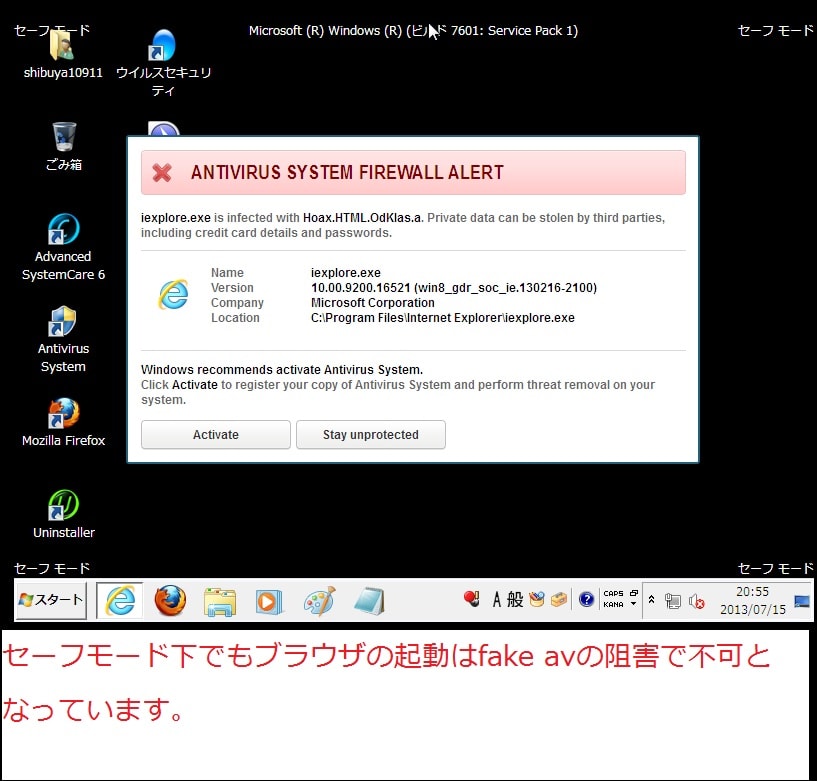

そしてこの操作妨害は通常起動の状態のみならず、セーフモードでの起動状態でも及んでいます。

確かにセーフモードでの起動の際には、マルウェアの動作は停止していますが、一旦アプリケーションを起動しようとしますと上記のようにマルウェアが起動するという状態ですね。

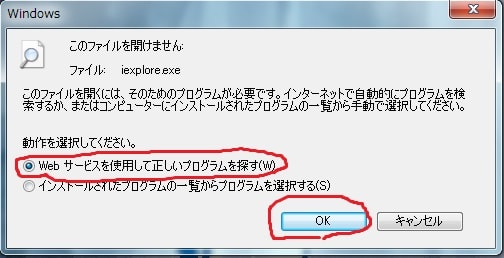

そしてもう一つ。このfake avは動作自体を停止しても、各アプリケーションを起動させることが出来ません。実際に動作を停止後にブラウザを起動しようとした画像をご覧ください。

>このファイルを開けません

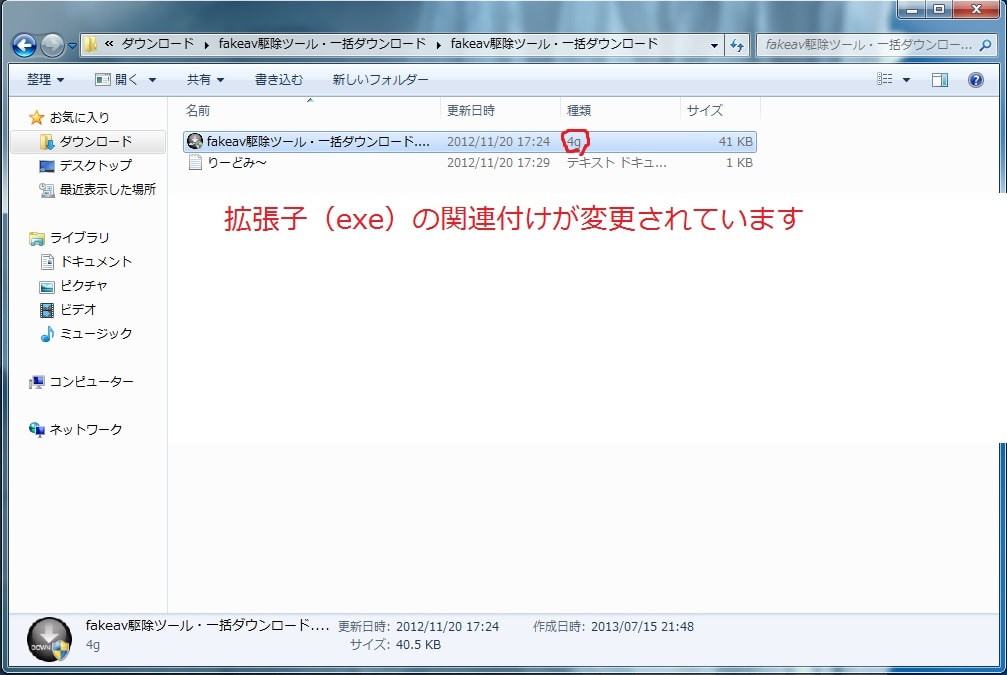

このようにブラウザを起動させることが出来ないわけです。なお起動できない状態はブラウザのみならず、各駆除ツールにも及びます。原因としては以下の画像をご覧ください。

画像の中の種類という項目が4Gという英数字に変化しています。これはexeファイルの関連付けが勝手に変更されたということを意味するのでしょう。

またこれら全ての操作妨害は、以下のレジストリの値に起因すると思われます。

[SHELLSPWN] HKCU\[…]\command : (“C:\ProgramData\pavsdata\21.14.exe” /ex “%1” %*)

[SHELLSPWN] HKCR\[…]\command : (“C:\ProgramData\pavsdata\21.14.exe” /ex “%1” %*)

[SHELLSPWN] HKUS\S-1-5-21-2791786279-906618900-656762091-1000\[…]\command : (“C:\ProgramData\pavsdata\21.14.exe” /ex “%1” %*) ->

[FILEASSO] HKCR\[…]\.exe : (4g)

[FILEASSO] HKCU\[…]\.exe : (4g)

[FILEASSO] HKUS\S-1-5-21-2791786279-906618900-656762091-1000\[…]\.exe : (4g)

↑

別の言い方をしますと、上記の値を削除しませんと駆除作業を行うことも出来ないということですね。

それでは次に検体の検査結果をご覧ください。

現時点で約半数のセキュリティベンダーでの検出となっています。ちなみに今回検証を行った際には、Malwarebytes は対応していました。

とはいえトライデントさんのお話によれば…、

『検体が入ってますが、Sandbox環境でそれぞれ異なる挙動が見られました。(Code InjectionやMake Network Connectionなど)確認はできていませんがバックドアのコードも含まれているようです。

ボットネットのC&Cサーバと思しきIPアドレスからかなりの亜種が自動生成されては配布されているようで、先程コメントを投稿した直後からとんでもない量が捕獲されはじめました。

感染被害が続出するものと思われます。』

↑

このお話からセキュリティソフトでの検出も当てには出来ないということですね。

もしかしたら【System Care Antivirus】以上のやっかいな存在になりえるのかもしれません…。

以上が概要となります。

2、【感染原因と対策】

それではなぜこのようなマルウェアに感染するのでしょうか?当ブログにおいてはすでに何度も書いていますが、このマルウェアに感染する最大の原因は、脆弱性対策を怠ったことにあります。

お使いのPC内の脆弱性を放置することにより、webサイトのアクセス時に脆弱性を悪用され、マルウェアを強制感染させられるドライブバイダウンロード攻撃が感染原因なのです。

ドライブバイダウンロード攻撃については、上記の記事をご覧になって頂きたいと思います。

そしてこのドライブバイダウンロード攻撃による強制感染の1番の脅威は、どのようなマルウェアに感染させられるかわからないという点でしょうか。左記については今回の〖Antivirus System〗も例外ではありません。

それでは上記のようなwebサイトのアクセス時に悪用される脆弱性とは具体的には何でしょうか?以下に悪用されやすい代表的なものを挙げていきます。

1、Java関連プログラム

2、Adobe関連プログラム

この2つのアプリケーションは、特に脆弱性を悪用されやすいプログラムです。左記の2つのアプリケーションの脆弱性対策をしっかりと行えばかなりの確立でドライブバイダウンロード攻撃のリスクを低下させることが出来ると思います。

上記2つのアプリケーションを含めた脆弱性対策の実施方法については、道すがら講堂さんの上記の記事をご参考になさって頂きたいと思います。

それでは最後に〖Antivirus System〗の駆除方法について記載していきたいと思います。駆除方法と書かせて頂きましたが、基本的にはリカバリ推奨といたします。

しかしこのfake avはリカバリを行うにしても操作妨害が強力ですから、マルウェア本体を除去する必要があると思われます。

以上をご理解の上で作業を行っていただきたいと思います。

【スポンサーリンク】

マルウェア本体に関する削除方法

1、PC操作妨害の緩和

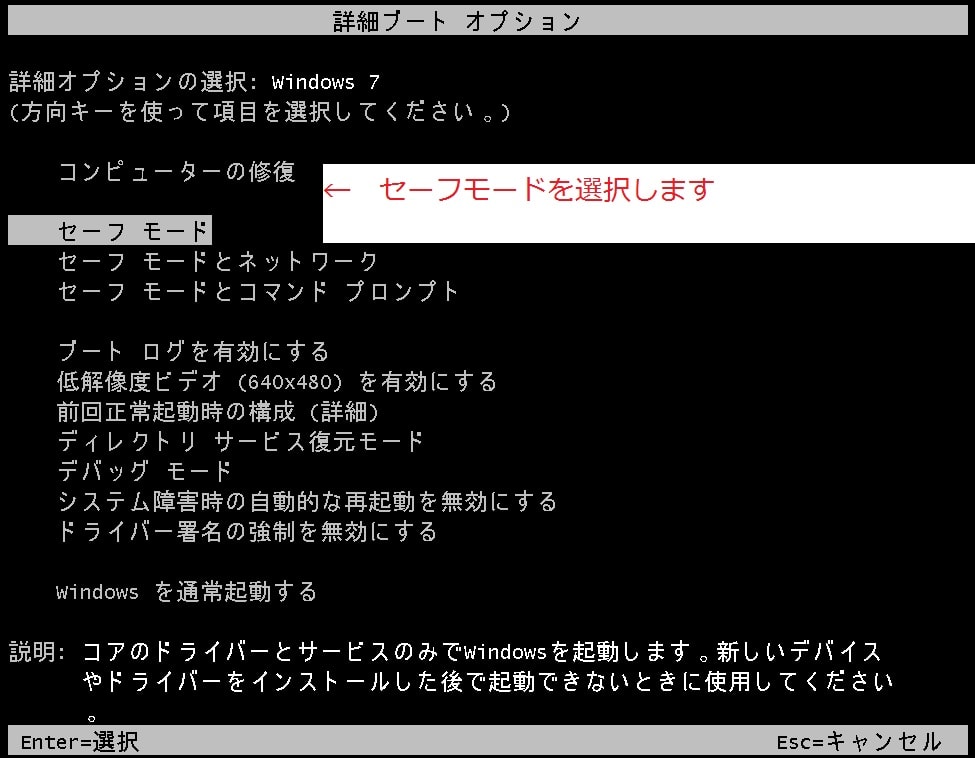

それではまず、感染したPCを再起動してセーフモードで起動します。

BIOSの起動画面後(メーカーのロゴが表示される事が多い)から、Windowsロゴが表示される前のタイミングでF8キーを押します。

詳細ブートオプションの画面にて、セーフモードを選択します。

なおwindows 8におけるセーフモードの起動方法は、以下のぼくんちのTV別館さんをご覧ください。

次にセーフモードで起動しましたら、従来ですと隠しファイルを表示するの設定にするのですが、今回のfake avは操作妨害されて設定が行えません。

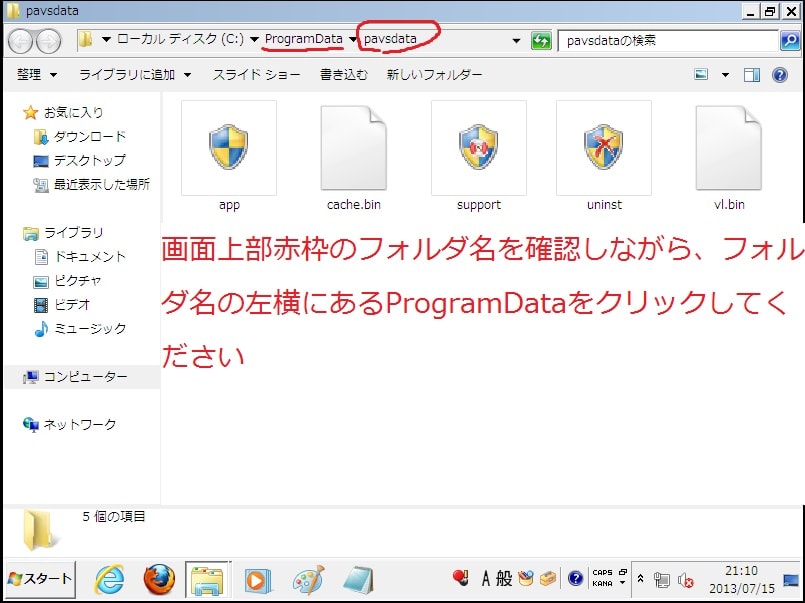

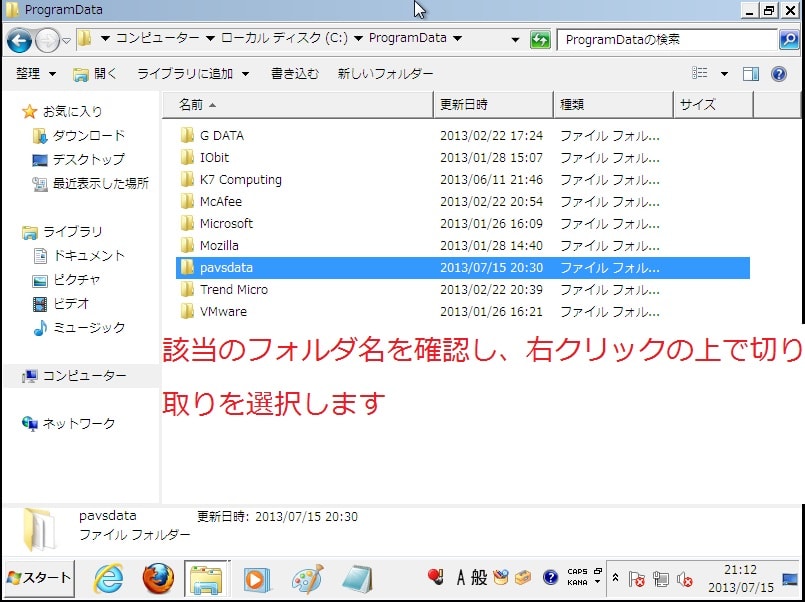

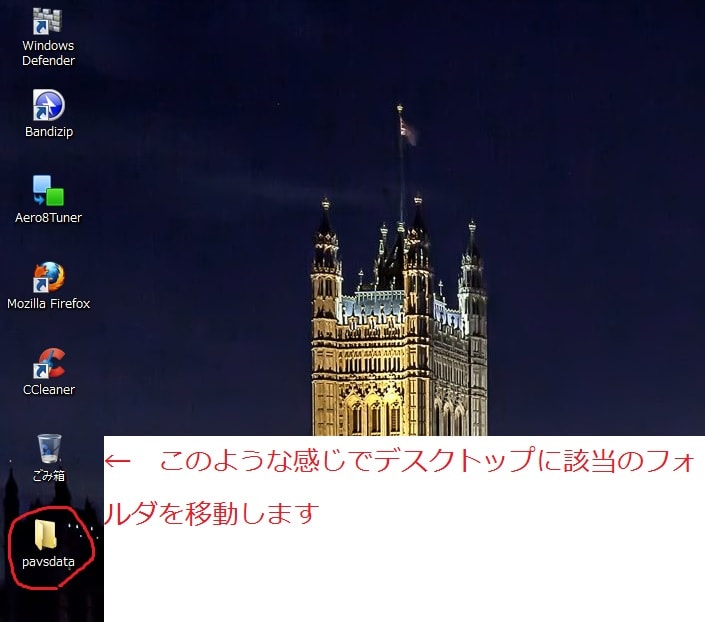

そこで実行ファイルも含め、マルウェアが作成したフォルダごとデスクトップに移動します。

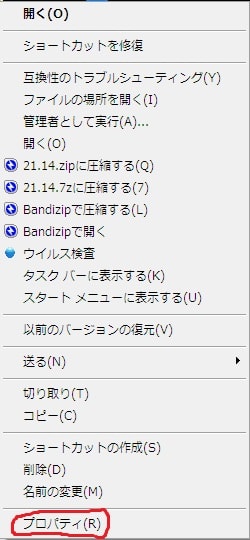

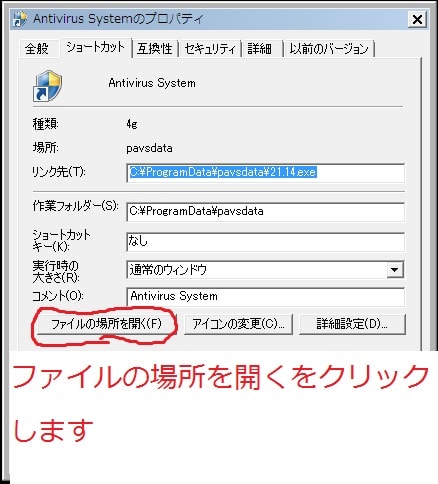

まずデスクトップ画面をご覧ください。上記画像のようなfake avのショートカットが存在しているはずです。

このショートカットにカーソルを合わせ、右クリックの上でプロパティを選択します。

プロパティの画面が表示されたら、ファイルの場所を開くをクリックします。

切り取りの作業が完了したらデスクトップの画面に移動し、今度は右クリックの上で貼り付けを選択して該当のフォルダをデスクトップ移動させます。

ここまでの作業が完了したら、PCを再起動して通常起動してください。

先にも記載しましたが、今回のfake avは動作を停止させただけでは駆除ツールを起動させることすら出来ません。

そこでまず操作妨害の原因となっているレジストリの値を修正します。

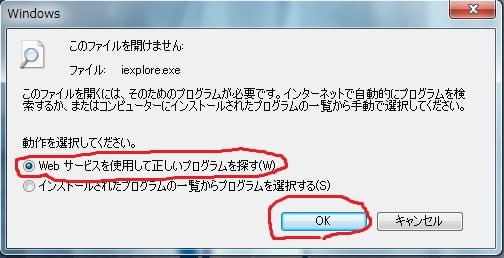

通常起動しましたら、まずはIEをスタートボタンより実行してください。

上記のような画面が表示されますから、webサービスを使用して正しいプログラムを探すにチェックを入れ、OKをクリックします。

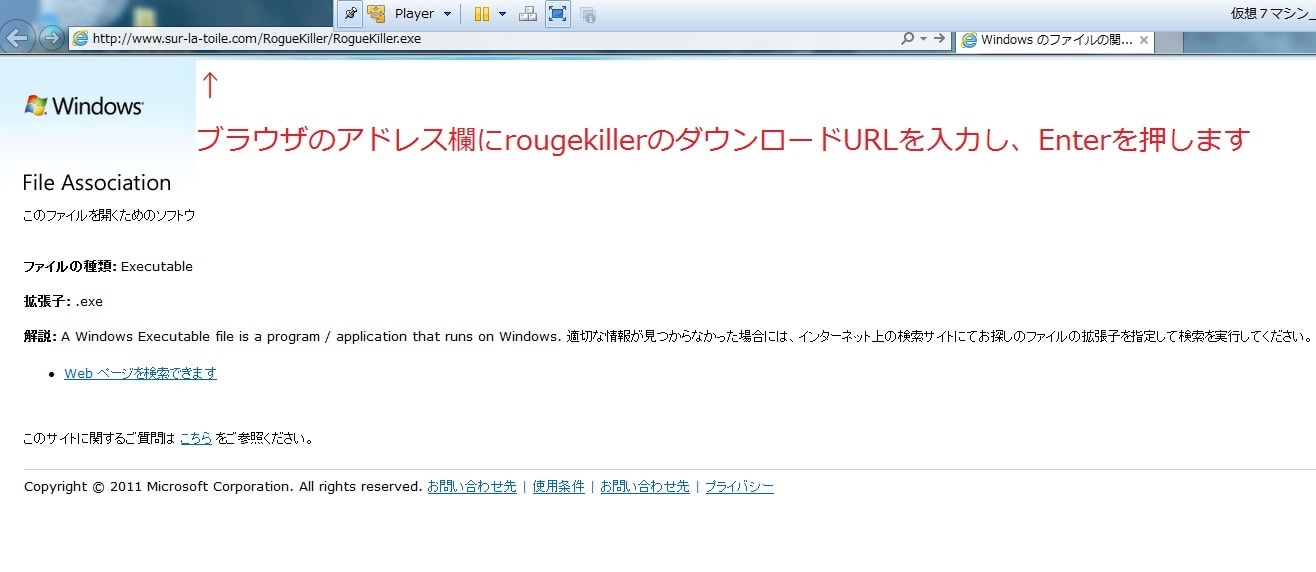

そうしますと上記のようなブラウザ画面が表示されますから、アドレス欄に以下のURLを入力しEnterをクリックしてください。

1、http://www.sur-la-toile.com/RogueKiller/RogueKiller.exe(windows 32bit用セットアップファイル)

2、http://www.sur-la-toile.com/RogueKiller/RogueKillerX64.exe (windows 64bit用セットアップファイル)

お使いのwindowsのbit数に合わせて、rougekillerのダウンロードURLを入力します。

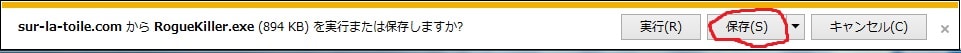

上記画面が表示されましたら、必ず保存を選択してください。なお実行しても起動できません。

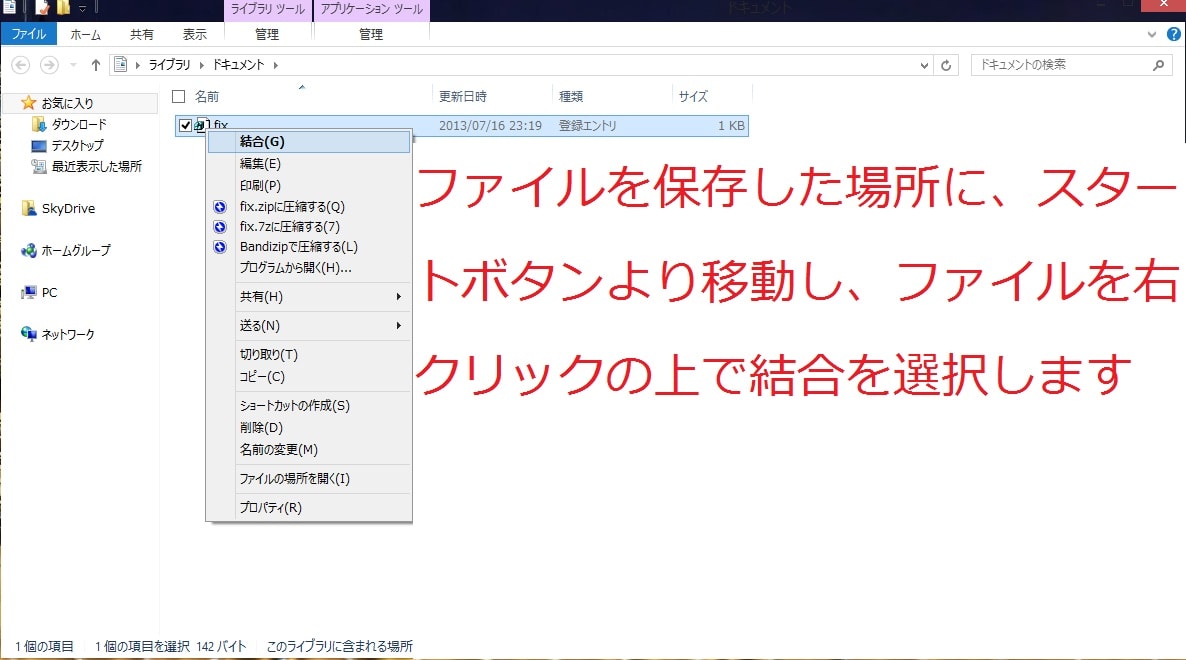

rougekillerのダウンロードが完了しましたら、

今度はスタートボタンより、rougekillerをダウンロードしたフォルダにアクセスしてください。(ここ重要です!)

なおIEの既定の保存先は、ダウンロードフォルダです。

〖ワンポイントアドバイス〗

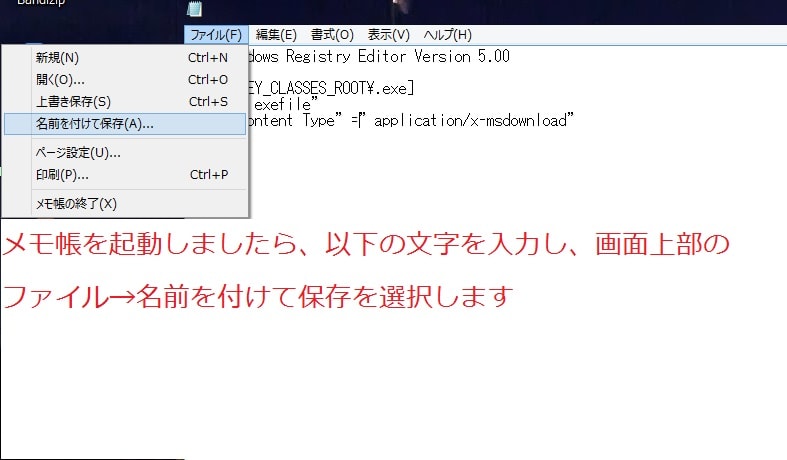

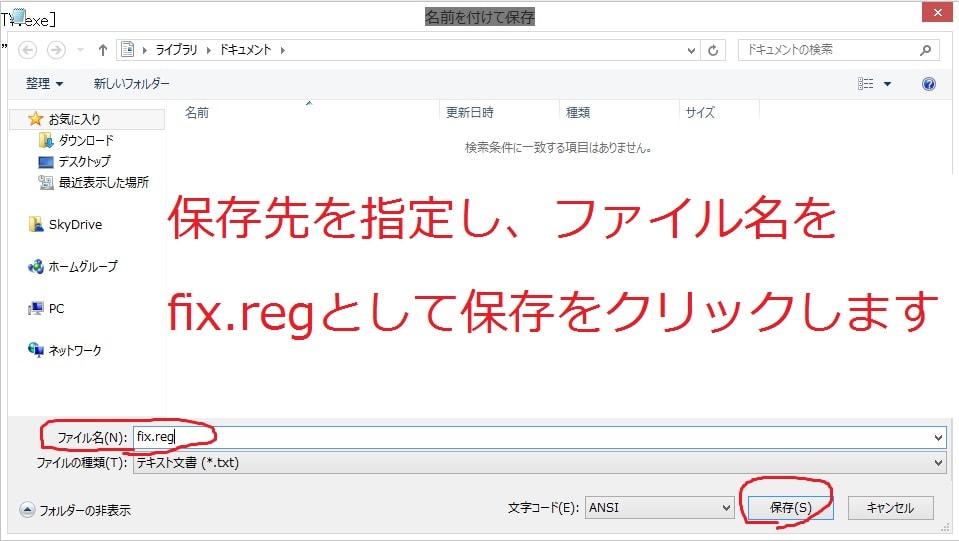

どうしてもrougekillerのダウンロードがうまく行えない場合、以下の作業をお試しください。

スタートボタンよりプログラムとファイルの検索に、

>notepad

↑

上記の語句を入力し、検索結果よりメモ帳を起動します。

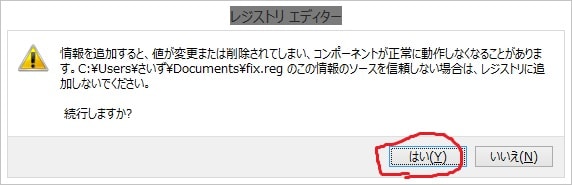

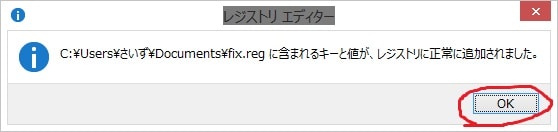

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT\.exe] @=”exefile” “Content Type”=”application/x-msdownload”

これで完了です。rougekillerのダウンロードがうまくいかない場合、上記の作業を行ってから、再度ダウンロードをお試しください。

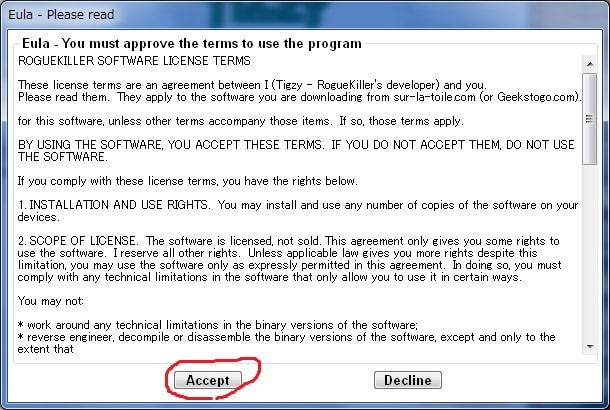

フォルダにアクセスしましたら、今度はrougekillerを起動します。

RogueKillerを起動しますと、メイン画面とともに規約画面が表示されます。赤枠のAcceptをクリックしてください。次にメイン画面の操作に入ります。

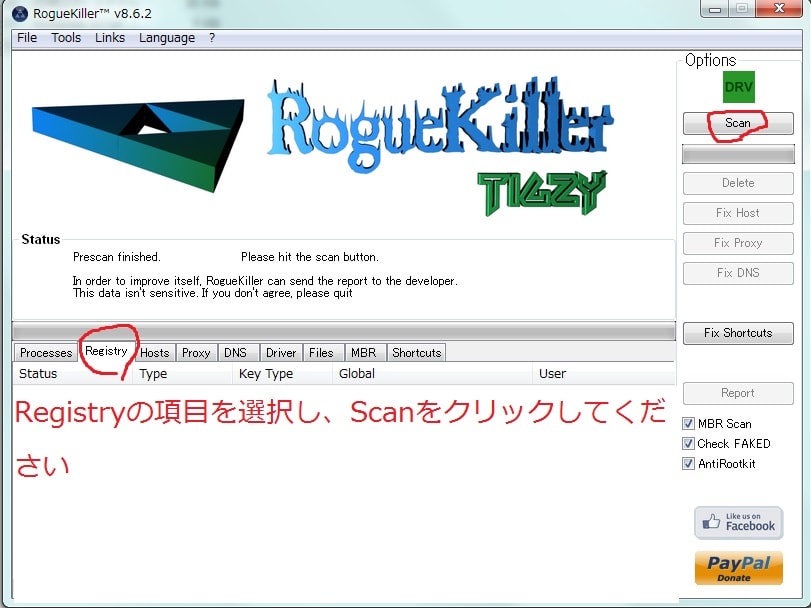

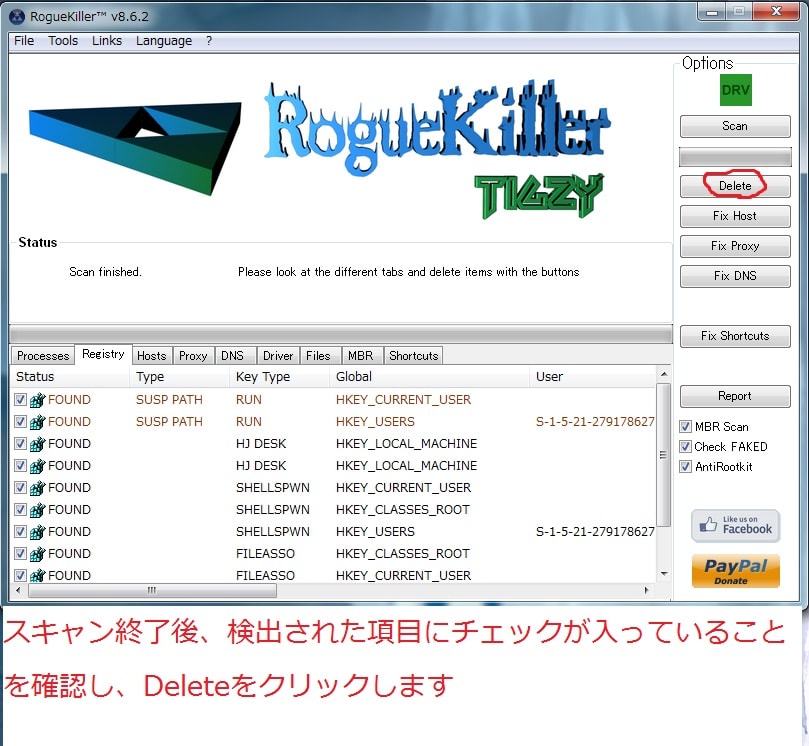

RogueKillerのメイン画面です。画面よりまずは赤枠のRegistryの項目をクリックしてください。次に赤枠のScanをクリックし、マルウェアによって作成された不正なレジストリ値を検索します。検索終了後は検出された項目にチェックが入っていることを確認してDeleteをクリックしてください。

ここまで作業が終了しましたら、RogueKillerの画面を閉じてください。

これでレジストリの値が修正され、駆除ツールのダウンロード及び起動が行えるようになりました。

2、【駆除ツールによるスキャン】

次に各駆除ツールのダウンロードを行います。

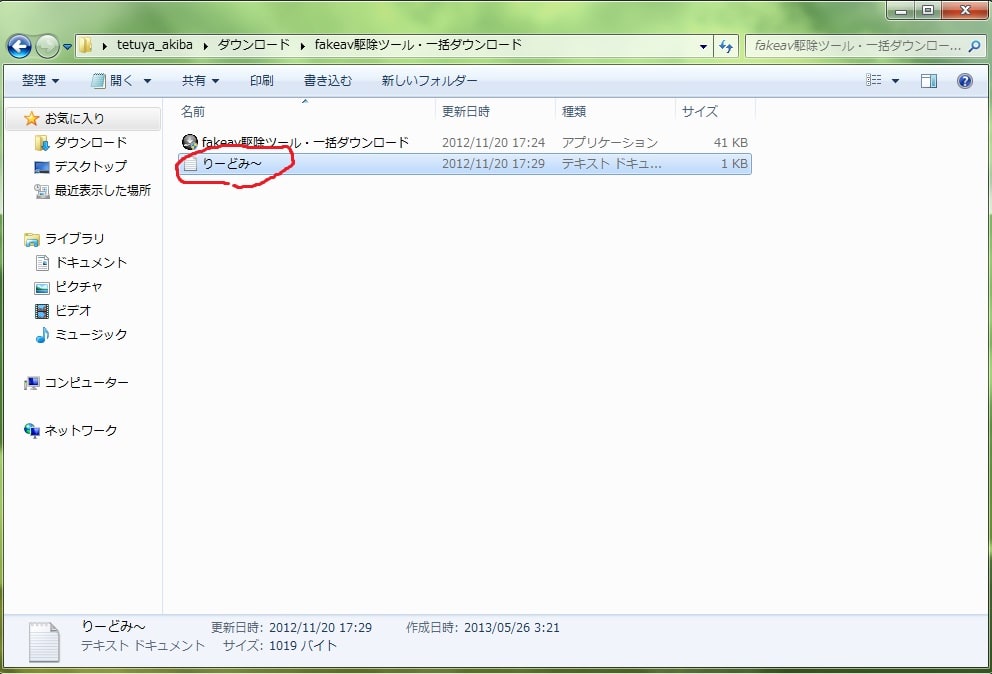

ダウンロード後は上記のツールを実行してください。このツールは実行しますと、コマンド操作によってIEを立ち上げ各種ツールのダウンロードサイトにアクセスし、駆除ツールをダウンロード出来るというものです。詳細はツールに付属しているりーどみーをご参照してください。

ただし今回使用するのは、Malwarebytes Anti-MalwareとTdsskillerのみとなります。

駆除ツールのダウンロードが完了しましたら、Malwarebytes Anti-MalwareでPC全体をフルスキャンしていきます。なおMalwarebytes Anti-Malwareの使い方については、以下をご参照ください。

Malwarebytes Anti-Malwareの使い方について(改訂版)

Malwarebytes Anti-Malwareでのスキャンが完了しましたら、駆除作業はほぼ終了です。出来ればこの時点でデータをバックアップしリカバリに入ることが無難と思います。

しかしリカバリは行いたくないという方のために、以後の作業も記載しておきます。

ただしリスクが残ることもご承知の上で行ってください。

それでは最後に念のためルートキットの有無を確認します。

ダウンロードしてあるTdsskillerを用いてスキャンを行っていきます。Tdsskillerの使い方については、以下をご覧ください。

tdsskiller(rootkit駆除ツール)の使い方について

Tdsskillerのスキャンにて異常がなければ全ての作業は終了です。

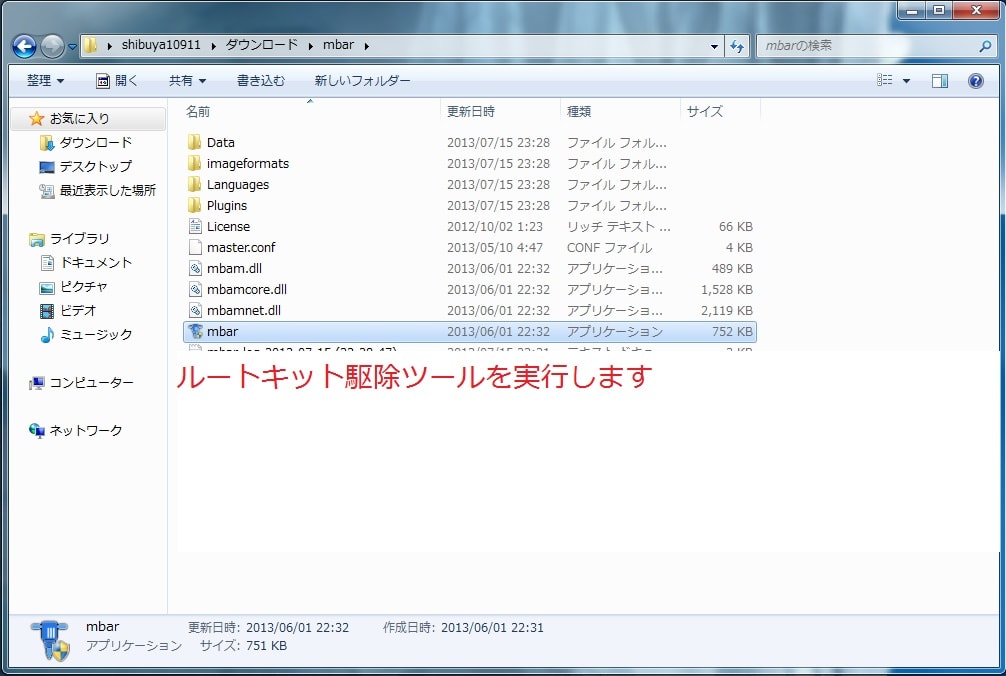

それからルートキット駆除ツールについて、もう一つ記載しておきたいと思います。

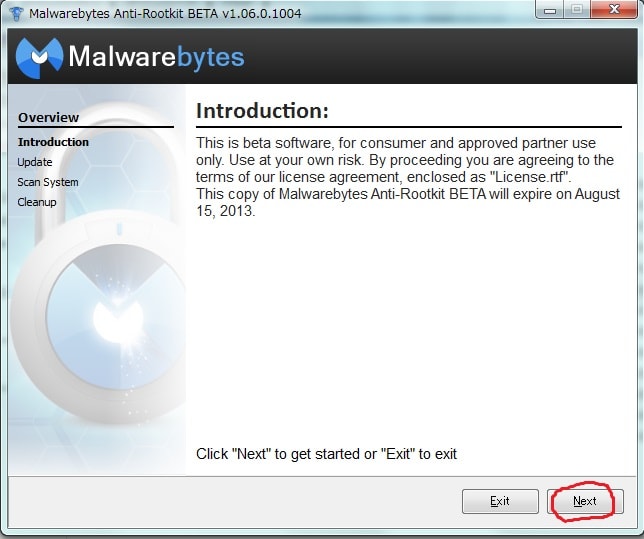

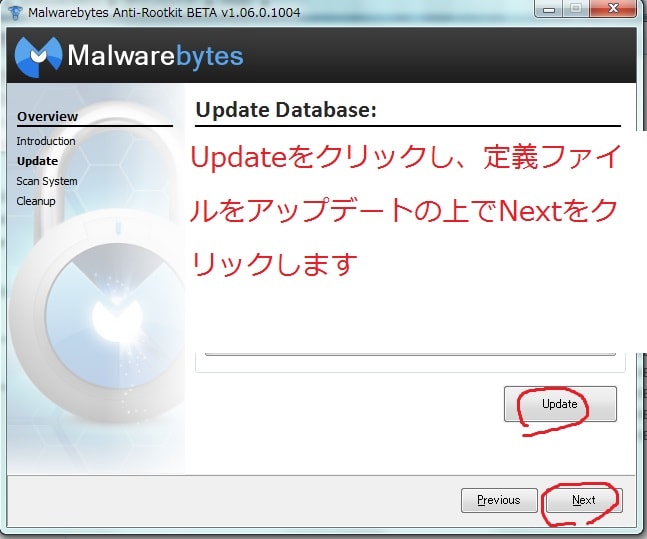

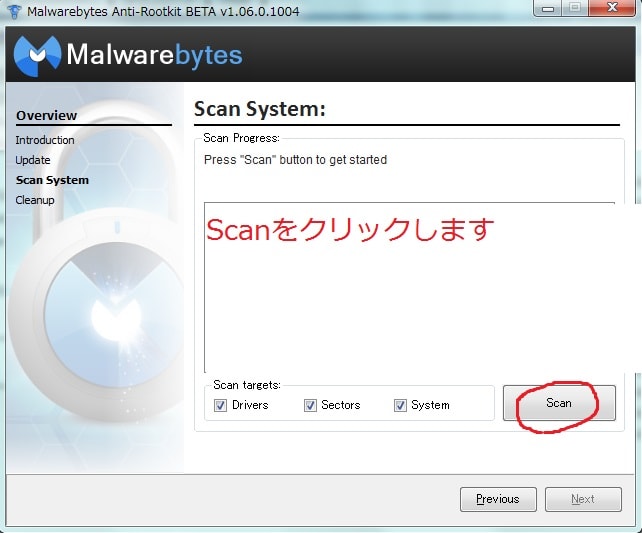

【Malwarebytes Anti-Rootkit 】

Malwarebytesのルートキット駆除ツールです。まだベータ版ですが、有益なツールなのでご紹介させていただきます。

Tdsskillerの代わりにこちらを使用してもいいと思います。

まずダウンロード先は以下です。

ダウンロード後は解凍し実行してください。

以上が使い方となります。

以上簡単ですが、ご紹介とさせていただきます。

それでは皆様、くれぐれも脆弱性対策を万全に実施され、このようなマルウェアに感染されませんように!楽しい夏をお過ごしください。

あとがき

さて今回の投稿は以上となります。

今回の投稿で記載する記事以外のマルウェアの対策方法に関連する記事に興味がある方は、ぜひ一度以下のマルウェアの対策方法に関連する記事のまとめを参照してください。

<マルウェアの対策方法に関連する記事のまとめ>

1、URL

それでは以上です。