皆様、こんばんは。

それでは今回の投稿にまいりましょう。

【スポンサーリンク】

GOM Player

【目次】

本日は投稿内容を変更し、日本においても定番の動画再生ソフトである【GOM Player】に関するマルウェア感染の記事を投稿したいと思います。

GOM Playerといえばコーデック内蔵型の動画再生プレイヤーとして非常に人気の高いソフトです。

この度セキュリティ企業のラックより公式サイト上にて以下のような見解が発表されました。

>正規のソフトウェアのアップデートで、不正なプログラムが実行される事案について

〖本事案の概要〗

本事案は、当社のセキュリティ監視センターJSOCにおいて、当社顧客のネットワーク環境よりインターネットに対して、定期的に発信される不正なデータ送信と考えられる通信を複数捕捉したことにより発覚しました。 この事案の報告を受け調査を開始したサイバー救急センターは、複数の組織のパソコンで、定期的な通信を行うコンピューターウイルスが動作していることを確認しました。調査の過程で感染経路の特定を行ったところ、正規のソフトウェアを最新版に更新するアップデート作業によってコンピューターウイルスに感染したことを確認いたしました。

本事案においてウイルス感染に悪用されたソフトウェアは、GRETECH Corp.が提供する動画再生ソフトウェア「GOM Player」です。「GOM Player」の起動時に、製品のアップデートを促され実行した際に、アップデートプログラムを装ったコンピューターウイルスに感染し、外部からの遠隔操作が行われる状況になっていたことを確認しました。感染パソコンは、遠隔操作されることで、パソコン内や内部ネットワークの情報窃取など様々な被害を引き起こす恐れがありました。

本事案における脅威は、正規のソフトウェアのアップデートという、ユーザーには正否の判断を行うことができない状況で感染活動が行われることにあります。パソコンを使用しているユーザーは、OSやその他使用しているソフトウェアのアップデートを信頼し、ウイルス感染を警戒することはありません。また、アップデート時に実施確認を求められてもその危険を判断することは困難です。

本事案においては、このような状況に加え、先に注意喚起を行った「水飲み場型の攻撃」でもあるように、感染対象を絞り込む手法も取り入れられているものと推測され、攻撃者の標的以外への攻撃は行われないようです。つまり、当社を含むセキュリティ対策企業や、一般のユーザーが攻撃に気づくことも難しく、さらに仕掛けられている攻撃の全容を把握することも非常に困難です。そのため、組織内ネットワークのセキュリティ監視を行っていない場合には、感染初期の被害発生の認知も著しく困難であると考えられます。

上記の記載にあるように、今回の感染手法は正規ソフトウェアのアップデートを利用するという非常に巧みな手法を用いています。

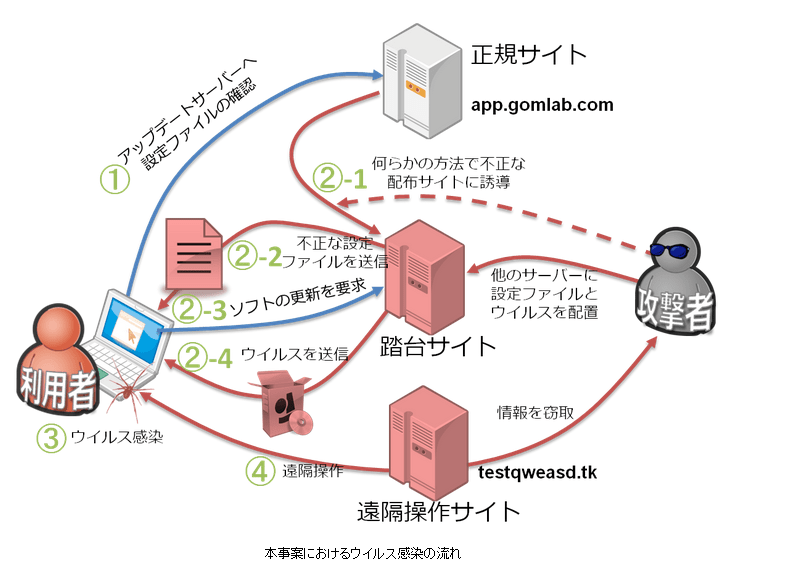

以下をご覧ください。

>GOM Playerにおける正規のアップデートの流れ

>今回の感染時における流れ

つまり今回の感染の流れではお使いのPCからGOM Playerのアップデートサーバーへアップデートの設定ファイルの確認を送信すると別の不正サイトにリダイレクトされ、不正なアップデートの設定ファイルをPCに送信します。

次にGOM Player本体が送信されてきた設定ファイルをもとに不正サイトにアクセスしマルウェアをダウンロードするという流れですね。

ここで重要なのは感染手法としてアップデートファイル本体を直接に悪用するのではなく、感染時の中間としてアップデートファイルの設定ファイルを悪用しているという点でしょうか。

確かにこれでは気づくことは困難でしょう。

現時点における感染経路の特定は困難なようですが、セキュリティ企業のラックよりマルウェアの感染有無を確認する方法が記載されています。GOM Playerをお使いの方はご確認ください。

〖影響を受けているか否かの確認方法〗

あくまで個人的な意見ですが、万一上記の確認方法で感染が確認できた場合リカバリをすることが最善かもしれません。

今回感染するマルウェアは遠隔操作されるタイプということですが、これだけ用意周到な感染手法を用いる攻撃者が通常のマルウェアのみを配布するいうことは考えにくいでしょう。

昨今のインターネットを介した感染事例では、凶悪なマルウェアを感染させる例が後を絶ちませんから、できればリカバリすることが望ましいでしょう。

今回の感染手法を考えるに感染するマルウェアも1つとは思えません。また不正なサイトに忍ばせるマルウェアも定期的に変更すればセキュリティソフトをもってしても検出は困難と思います。

皆様も十分にご注意ください。

【スポンサーリンク】

あとがき

さて今回の投稿は以上となります。

今回の投稿で記載する記事以外のハッキングの対策方法に関連する記事に興味がある方は、ぜひ一度以下のハッキングの対策方法に関連する記事のまとめを参照してください。

<ハッキングの対策方法に関連する記事のまとめ>

1、URL

それでは以上です。